Notícias

14/03/2018

4 min.

Qwerty Ransomware: O vilão é o acesso remoto?

Novo ransomware Qwerty usa GnuPG para criptografar os arquivos do usuário

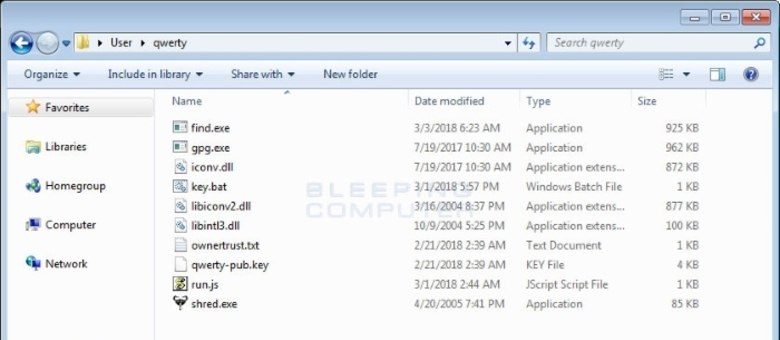

Descoberto originalmente pelo MalwareHunterTeam, ele é instalado manualmente pelo atacante quando via acesso remoto ao computador da vítima, pelo serviço Remote Desktop Services.A técnica de sequestro do Qwerty, se baseia em utilizar o programa GnuPG para criptografar os arquivos do usuário no computador infectado. O GnuPG é um programa legítimo que está sendo usado ilegalmente pelo ransomware Qwerty. E o fato do Qwerty usar este programa não é bem uma novidade, pois ele já foi usado anteriormente por ransomwares como o VaultCrypt e KeyBTC.Composto por diversos arquivos individuais,os quais para criptografar os arquivos no computador são executados simultaneamente, incluem-se o executável gpg.exe, o executável shred.exe, o arquivo de lote key.bat que gera as chaves, o arquivo run.js e o arquivo find.exe:

E na prática, como ele age?

O primeiro arquivo executado é o key.bat. Ele age executando vários comandos de forma sequencial para o ransomware. Quando o key.bat é executado, as chaves serão importadas.Depois que as chaves forem importadas, o key.bat executará o arquivo run.js. Este arquivo por sua vez executará o find.exe, que é o principal componente do ransomware Qwerty.O find.exe especificará a letra do drive que será criptografado e executará os seguintes comandos:taskkill /F /IM sql /T taskkill /F /IM chrome.exe /T taskkill /F /IM ie.exe /T taskkill /F /IM firefox.exe /T taskkill /F /IM opera.exe /T taskkill /F /IM safari.exe /T taskkill /F /IM taskmgr.exe /T taskkill /F /IM 1c /T vssadmin.exe delete shadows /all /quiet wmic shadowcopy delete bcdedit.exe bcdedit /set {default} bootstatuspolicy ignoreallfailures bcdedit.exe bcdedit /set {default} recoveryenabled no wbadmin.exe wbadmin delete catalog -quiet del /Q /F /S %s$recycle.binEm seguida ele começará o processo de criptografia de cada drive detectado com o comando abaixo:gpg.exe --recipient qwerty -o "%s%s.%d.qwerty" --encrypt "%s%s"Os arquivos criptografados receberão a extensão .qwerty depois que o processo todo for concluído. Por exemplo, uma imagem teste.webp ficará com a extensão teste.webp.qwerty.Depois que os arquivos forem criptografados, o shred.exe será executado para sobrescrever os originais:shred -f -u -n 1 "%s%s"É importante destacar que os arquivos só são sobrescritos uma única vez, o que torna possível recuperá-los usando um software especializado em recuperação de arquivos.O pedido de resgate do ransomware Qwerty no arquivo README_DECRYPT.txt contém instruções para que a vítima entre em contato através do email [email protected] para receber as informações de pagamento.No momento não existe uma ferramenta para ajudar o usuário a desbloquear os arquivos sem pagar o resgate.Fonte: Bleeping Computer

[/et_pb_text][et_pb_divider admin_label="Divisor" color="#ffffff" show_divider="off" divider_style="solid" divider_position="top" hide_on_mobile="on"] [/et_pb_divider][et_pb_text admin_label="Texto" background_layout="light" text_orientation="left" use_border_color="off" border_color="#ffffff" border_style="solid"]Cadastre-se em nossa Newsletter

[/et_pb_text][et_pb_code admin_label="Código"][mc4wp_form id="955"][/et_pb_code][/et_pb_column][/et_pb_row][/et_pb_section]Conteúdos relacionados

Dia da Cibersegurança

Segurança da informação nunca foi apenas sobre...

Notícias

30/11/2025

1 min.

Deepfakes e Engenharia Social com IA

A engenharia social sempre foi uma arma poderosa. Mas, com IA...

Notícias

06/11/2025

1 min.

Pelo 4º ano consecutivo, conquistamos o selo GPTW

Pelo 4º ano consecutivo, conquistamos o selo GPTWEssa...

Notícias

05/11/2025

0 min.